Защита от привилегированных пользователей. Разграничение доступа к данным. Управление политиками безопасности

Описание

Для предотвращения несанкционированного доступа к пользовательским данным в СУБД Pangolin реализован механизм защиты данных от привилегированных пользователей, построенный на принципе разделения ролей.

Функциональность доступна только для редакций Enterprise и Enterprise для ERP-систем.

Функциональность позволяет предотвратить доступ к пользовательским данным, хранящимся в СУБД Pangolin, со стороны неавторизованных лиц, в том числе имеющих права:

- суперпользователя, включая управление объектами баз данных, пользователями, ролями и ролями пользователей;

- администратора операционной системы, включая управление файлами, процессами, пользователями и их правами на объекты файловой системы и операционной системы;

- администратора безопасности, включая доступ к ключам засекречивания TDE и управление параметрами безопасности;

- администратора резервного копирования, включая права на доступ к файлам резервных копий, снятие резервных копий Pangolin и подключение к слотам репликации.

Механизм включает два функциональных блока:

- защиту настроечных параметров, позволяющих реализовать угрозы раскрытия пользовательских данных;

- защиту доступа к пользовательским данным в объектах БД.

Включение механизма защиты данных от привилегированных пользователей в СУБД Pangolin возможно с использованием хранилища секретов в HashiCorp Vault или KMS-заменителя. Подробнее оба сценария рассматриваются в разделах «Включение механизма защиты данных от привилегированных пользователей с использованием хранилища секретов в HashiCorp Vault» и «Включение механизма защиты данных от привилегированных пользователей с использованием KMS-заменителя» соответственно.

Структура ролей

Для обеспечения контроля доступа к защищаемым элементам системы применяется система разграничения доступа, основанная на ролях. Здесь и ниже под ролевой моделью понимается стандартная ролевая модель СУБД Pangolin, устанавливаемая инсталлятором до версии 5.4.0.

Начиная с версии СУБД Pangolin 5.4.0 конфигурирование ролевой модели вынесено из инсталлятора. Ее конфигурирование опционально и может быть выполнено с помощью инсталляционных скриптов конфигурирования ролевой модели (см. раздел «Конфигурирование ролевой модели»), включенных в состав дистрибутива. При необходимости данные скрипты могут быть модифицированы (например, в случае, если в какой-либо функциональности нет необходимости), либо заменены альтернативной ролевой моделью.

В рамках структуры ролей рассматриваются следующие типы:

- административные, использующиеся для системного управления кластером и прикладного администрирования данных;

- прикладные, предназначенные для пользователей, отвечающих за наполнение БД данными;

- специальные, создающиеся для соответствия принятым в организации подходам к аудиту, мониторингу, резервному копированию, восстановлению и др.

При настройке ролевой модели создаются следующие групповые роли:

| Групповая роль | Назначение |

|---|---|

db_admin | Административная роль, обладающая привилегией superuser. Владелец TABLESPACE, DATABASE. Выдается администраторам для управления СУБД |

as_admin | Административная роль — владелец схемы. Выдается администраторам АС. Используется для создания новых объектов в БД (таблиц, функций, последовательностей и т.п) и их изменения. Является владельцем пользовательской схемы. Также выдается доменным или локальным ТУЗ для инструментов автоматизации |

as_TUZ | Прикладная роль для доступа к пользовательским данным. Имеет привилегии для совершения DML-операций с объектами схемы. Работает в пуле соединений с БД, а также подключается через Pangolin Pooler |

as_admin_read | Административная роль, отличающаяся от as_admin тем, что предназначена только для просмотра |

all-sa-pam-group | Выдается учетным записям, используемым для доступа через PAM (privileged access management). Используется исключительно для организации аутентификации, конфигурирования pg_hba.conf |

Дополнительно создаются следующие специальные инфраструктурные ТУЗ:

| Инфраструктурная роль | Назначение |

|---|---|

backup_user | ТУЗ с локальной аутентификации для интеграции с СРК |

zabbix_oasubd | ТУЗ с локальной аутентификацией для интеграции с системой мониторинга |

auditor | ТУЗ с локальной аутентификацией для проведения аудита безопасности |

pangolin-pooler | ТУЗ с локальной аутентификацией для подключения локальной службы Pangolin Pooler |

pangolin-manager | ТУЗ с локальной аутентификацией для подключения локальной службы Pangolin Manager |

all-sa-pam19002 | ТУЗ с внешней аутентификацией для подключения через АС PAM администраторов БД |

all-sa-pam19002_ro | ТУЗ с внешней аутентификацией для подключения через АС PAM администраторов систем с привилегиями только на чтение |

Рекомендации по работе с УЗ для администраторов:

- ежедневные задачи администрирования силами администраторов «вручную» должны осуществляться только под персонализированными УЗ;

- права доступа для каждой УЗ/ТУЗ должны быть минимизированы, исходя из использования;

- в руководство должно включаться рекомендуемое минимальное типовое конфигурирование ролевой модели (РМ);

- при развертывании нового экземпляра СУБД Pangolin, минимальная рекомендуемая типовая РМ должна конфигурироваться автоматически.

Матрица несовместимости ролей

В таблице используются обозначения уровней совместимости:

Н- не совместимо;Н/Ж- нежелательно;С- совместимо.

| sec_admin_role (администратор безопасности) | superuser (администратор БД, включая postgres) | Роли RBAC Pangolin | |

|---|---|---|---|

sec_admin_role (администратор безопасности) | Н | Н | |

superuser (администратор БД, включая postgres) | Н | С | |

| Роли RBAC Pangolin | Н | С |

Операции, которые не должны выполняться одним лицом

Следующие операции имеют критическое значение для безопасности, поэтому не могут быть выполнены одним лицом:

-

Выполнение общих настроек, влияющих на возможность несанкционированного доступа к передаваемой или хранимой информации:

- настройки защиты сетевых соединений;

- настройки состава загружаемых модулей расширения;

- настройки состава доверенных серверов аутентификации;

- настройки включения прозрачного защитного преобразования данных (TDE).

-

Управление доступом к объектам баз данных, содержащих конфиденциальную или секретную информацию.

Имеется опасность свободного использования расширения pageinspect и схожих с ним на БД с включенной защитой от привилегированных пользователей, в связи с тем что pageinspect позволяет посмотреть рассекреченные данные и не учитывает защиту от привилегированных пользователей.

Объекты, помещаемые под защиту

Под защиту могут быть помещены следующие типы объектов:

- схема - на действия изменения, удаления;

- таблицы - на действия DML чтения, вставки, изменения и удаления, DDL - изменения и удаления, создания или изменения триггера по таблице, создания или изменения правила по таблице;

- партиции - на действия DML чтения, вставки, изменения и удаления, DDL - изменения и удаления;

- материализованные представления - на действия DML чтения, DDL - изменения и удаления;

- представления - на действия DML чтения, вставки, изменения и удаления, DDL - изменения и удаления, создания или изменения триггера по представлению, создания или изменения правила по представлению;

- функции - на вызов, изменение, удаление;

- роль - на действия удаления, изменения, выдачу роли-объекту, отзыв у роли-объекта, выдачу в качестве роли-объекта, отзыв в качестве роли-объекта, смену пароля, назначения текущей роли сессии.

Информация для ограничения доступа хранится в таблицах каталога безопасности (см. подраздел «Таблицы каталога безопасности» раздела «Таблицы» в документе «Справочная информация»).

Связь ролей с объектами БД

При настройке ролевой модели создаются стандартные объекты БД и назначается привилегии для их использования. Такими объектами являются:

- пользовательское табличное пространство — создается на уровне кластера;

- пользовательская база данных — уровень кластера;

- пользовательская схема — уровень определенной базы данных.

Табличное пространство создается в директории /pgdata/<номер мажорной версии продукта>/tablespaces/ (может различаться в зависимости от мажорной версии). Владельцем табличного пространства является db_admin, а права на доступ выдаются роли as_admin.

В дополнение к стандартным базам данных Postgresql (template0, template1, postgres) создается пользовательская БД. Владелец данной БД — db_admin. Права на использование (USAGE) и логин на данную БД есть по умолчанию у всех вновь создаваемых ролей.

Схема и объекты схемы

Владельцем пользовательской схемы является as_admin. Права на использование схемы выдаются роли as_TUZ.

Для использования схемы предоставляются две привилегии: USAGE и CREATE. Для создания новых объектов в схеме нужна привилегия CREATE. Для обращения к объектам схемы (при условии, что есть права на них) нужна привилегия USAGE. Привилегия CREATE есть только у роли as_admin.

Внутри схемы хранятся объекты БД (таблицы, индексы, функции, и т.п). Для каждого типа объекта существует свой набор привилегий. Владельцем объекта становится роль, активная в момент выдачи SQL-запроса на его создание. Так как требуется, чтобы владельцем объектов БД была групповая роль as_admin, то для обеспечения данного условия используются следующие механизмы:

-

При создании объектов администратор, выполняющий данную задачу, должен выдавать команду

SET ROLE as_admin. Для автоматизации некоторых задач, а также в случае, когда другие роли данной УЗ не используются, можно один раз настроить УЗ для работы в ролиas_admin, выдавALTER ROLE <rolename> SET ROLE as_admin. В дальнейшем данная УЗ всегда будет работать какas_admin. -

Владельцем объектов может быть только групповая роль, поэтому в УЗ администраторов, имеющих права на создание объектов отключена опция

INHERIT. Для конечных пользователей БД (ТУЗ) отключатьINHERITне требуется — они не имеют привилегий на создание объектов, но зато автоматически наследуют все другие необходимые привилегии.Роль

as_admin, которая имеет привилегию на создание объектов, нельзя унаследовать (она имеет свойствоNOINHERIT). Это связано с тем, что на момент инсталляции неизвестно, какие пользователи будут работать с БД в дальнейшем и какие привилегии им будут назначены. Групповые роли позволяют систематизировать пользовательскую структуру. А для того, чтобы владельцем объекта становилась именно рольas_admin, необходимо явно переключаться на нее с помощью запроса:SET ROLE as_admin. -

После создания объекта роль

as_adminпредоставляет необходимую привилегию роли, использующей объект (это в первую очередьas_TUZ). Данный процесс можно облегчить, если назначитьdefault privilegesсоздающей роли (as_admin). С помощьюdefault privilegesправа заранее предоставляются на объекты, которые будут создаваться в будущем в данной схеме.

Администратор безопасности

В СУБД Pangolin администраторы БД и администраторы ОС не имеют возможности самостоятельно управлять рядом параметров, а также перестают иметь полный доступ ко всем объектам БД.

В дополнение к роли суперпользователя, которая есть в свободно распространяемой версии PostgreSQL, в СУБД Pangolin добавлена специальная роль «Администратора безопасности». Администратор безопасности – независимый администратор, не обладающий особыми правами в операционной системе (в том числе не имеющий прав Linux-пользователя postgres) и не имеющий доступа к объектам БД.

Ни один из пользователей не может единолично получить доступ к конфиденциальным данным или изменять важные для безопасности настройки БД и права доступа.

Создание учетной записи администратора безопасности в СУБД Pangolin выполняется при запуске утилиты инициализации каталога безопасности.

Можно указать несколько создаваемых учетных записей администраторов безопасности при инициализации. Список задается в параметре -U через запятую. Соответствующие пароли либо запрашиваются у пользователя, для каждого логина отдельно, либо должны быть указаны в параметре -P как хеши через запятую. Количество переданных паролей/хешей паролей должно совпадать с количеством логинов.

Учетные записи администраторов безопасности также находятся под защитой и не могут быть изменены администратором БД.

Наделение привилегиями администратора безопасности выполняется только администраторами безопасности.

Администратор безопасности участвует в следующих процессах:

- установка и настройка кластера;

- создание и настройка записи администратора безопасности;

- удаление учетной записи администратора безопасности;

- создание политики защиты в БД;

- удаление политики защиты в БД;

- создание и настройка технической учетной записи (ТУЗ) приложения в БД через политику;

- изъятие привилегий учетной записи ТУЗ приложения, выданных через политику, в БД;

- удаление учетной записи ТУЗ приложения в БД;

- изменение пароля защищаемой учетной записи в БД;

- помещение объектов БД под защиту;

- изъятие объектов БД из-под защиты.

Подробней об этом в разделе данного документа.

Управление доступом на основе ролей

Механизм защиты данных управляется только администраторами безопасности.

Управление доступом на основе ролей (Role Based Access Control, RBAC) — развитие политики избирательного управления доступом, когда права доступа субъектов системы на объекты группируются с учетом специфики их применения, формируя роли.

Данная функциональность требует наличия установленного и интегрированного решения Key/Secret Management System (SecMan) и выделенной роли администратора безопасности. В продукте СУБД Pangolin реализована интеграция с KMS HashiCorp Vault.

Механизм защиты данных от привилегированных пользователей реализуется как неотключаемое расширение Pangolin и управляется дублируемыми параметрами в локальных конфигурационных файлах и защищенном хранилище.

Информация для ограничения доступа хранится в таблицах каталога безопасности. Инициализация каталога безопасности и создание учетной записи администратора безопасности выполняются утилитой инициализации каталога безопасности. Учетные записи администраторов безопасности также находятся под защитой и не могут быть изменены администратором СУБД. Наделение привилегиями администратора безопасности выполняется только администраторами безопасности.

При включении защиты данных от привилегированных пользователей параметры конфигурации компонентов кластера высокой доступности, влияющие на безопасность, хранятся в защищенном хранилище и недоступны для изменения Администратором БД и Администратором ОС. В текущей реализации в качестве защищенного хранилища используется HashiCorp Vault. Для тестирования настроек и соединения с KMS используется плагин-заменитель KMS.

Администраторы БД и администраторы ОС теряют возможность самостоятельно управлять некоторыми параметрами и перестают иметь полный доступ ко всем объектам БД, администраторы БД также не имеют привилегий на действия над защищаемой учетной записью. Администраторы безопасности не имеют прав на выполнение действий над объектами схем приложений АС, на изменение локальных конфигурационных файлов, а также не имеют возможности изменить пароли ТУЗ или администратора БД.

Параметры подключения Pangolin Pooler к БД хранятся в защищенном хранилище. Все методы аутентификации, кроме scram-sha-256, ldap и radius, становятся недоступны к использованию без их указания в параметре enabled_extra_auth_methods. При включенном механизме защиты данных управление целиком передается на сторону защищенного хранилища/KMS администраторам безопасности. Параметр enabled_extra_auth_methods считывается из KMS. Для администраторов безопасности методы аутентификации описываются в параметре enabled_sec_admin_extra_auth_methods.

При включенном механизме защиты данных от привилегированных пользователей настройки параметров Pangolin Manager из конфигурационного файла добавляются в защищенное хранилище либо дублируются в локальном конфигурационном файле при использовании KMS-заменителя. При изменении параметров старт/перезапуск БД завершается с ошибкой из-за несовпадения параметров в защищенном хранилище и в локальной конфигурации.

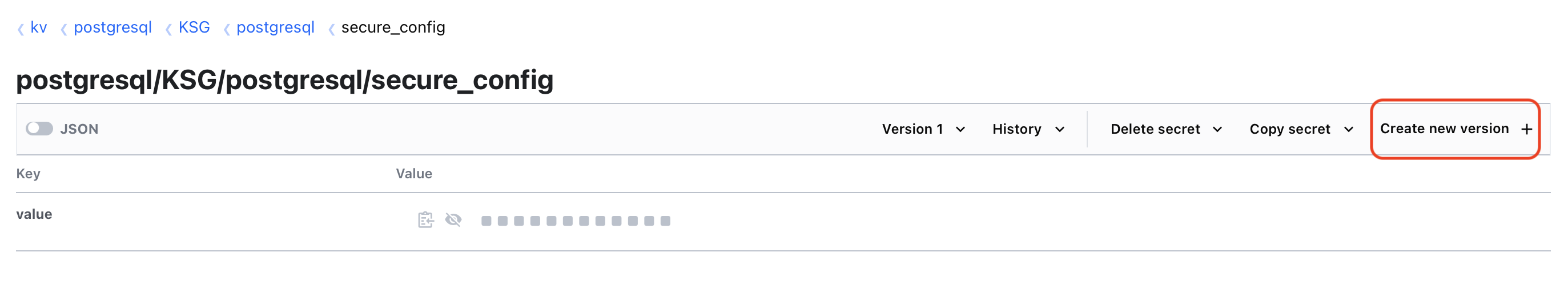

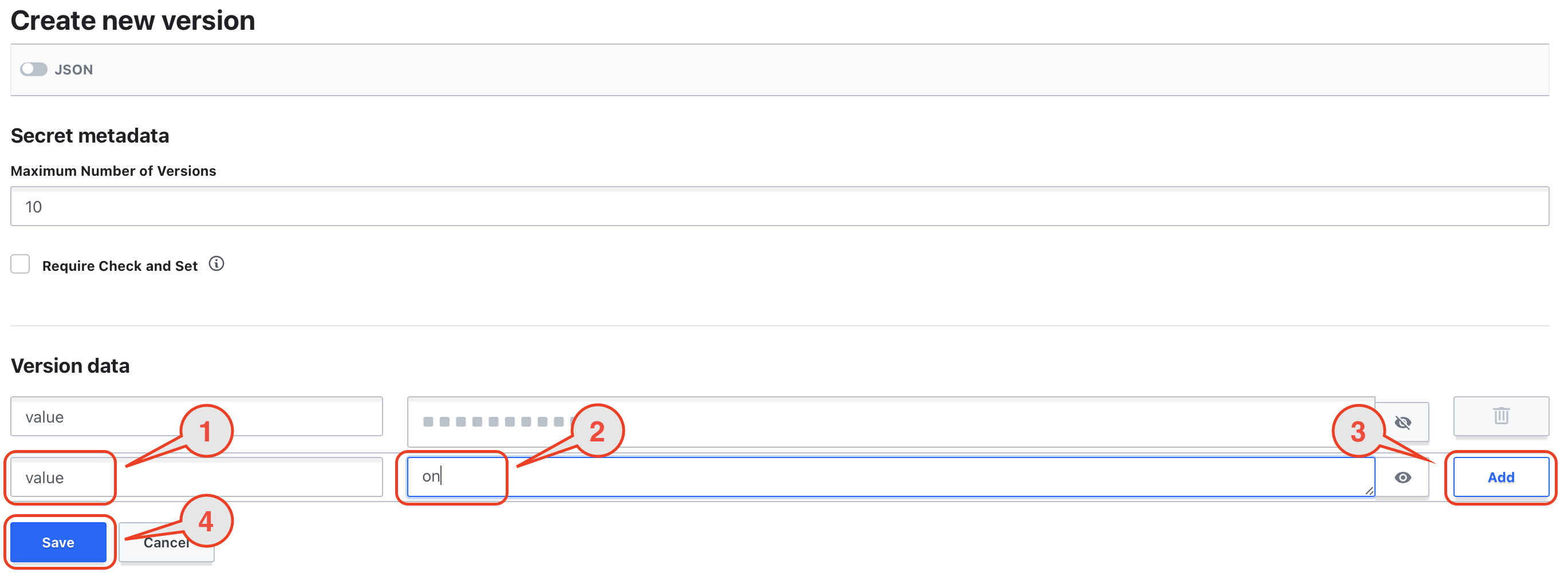

Включение и выключение режима защищенного конфигурирования контролируется параметром secure_config:

secure_config = on– система загружает из защищенного хранилища/KMS заданные администратором безопасности параметры;secure_config = off– параметры из KMS не учитываются (защита отключена).

Для включения режима защищенного конфигурирования администратором безопасности должна быть выполнена настройка подключения к защищенному хранилищу с помощью утилиты setup_kms_credentials.

Настройка

Первоначальная настройка

Первоначальная настройка СУБД осуществляется следующим образом:

- Администратор БД выполняет установку ПО Pangolin.

- Администратор БД выполняет запуск утилиты инициализации

initdbСУБД. - Администратор ОС выдает пользователю ОС (администратору безопасности) права на выполнение утилит засекречивания для доступа к КМС и инициализации каталога безопасности СУБД.

- Администратор безопасности выполняет запуск утилиты инициализации каталога безопасности

initprotection, задавая логин и пароль учетной записи администратора безопасности для кластера, и указывая табличное пространство для хранения каталога. - Администратор безопасности выполняет запуск утилиты засекречивания

setup_kms_credentialsдля доступа к КМС, создавая файл с параметрами соединения с KMS. - Администратор БД синхронизирует локальные параметры СУБД с параметрами KMS.

- Администратор БД выполняет запуск экземпляра СУБД.

- Администратор БД создает табличные пространства и базы данных кластера высокой доступности, защищенные прозрачным засекречиванием и механизмом защиты.

- Администратор безопасности помещает под защиту объекты БД, содержащие конфиденциальную информацию.

Инициализация каталога безопасности

Для включения механизма защиты данных от привилегированных пользователей, инициализации каталога безопасности необходимо выполнить запуск утилиты initprotection.

Инициализация каталога безопасности должна выполняться администратором безопасности (kmadmin_pg) на первом из серверов кластера высокой доступности до установки и запуска Pangolin Manager.

Для защиты утилит настройки расширенной безопасности (encrypt_params_file, generate_encryption_key, setup_kms_credentials, initprotection) от использования DBA в ОС создается пользователь kmadmin_pg. Для утилиты /PGHOME/bin/initprotection устанавливается владелец root и группа kmadmin_pg, группе выдается возможность выполнять и читать утилиту initprotection:

chown root:kmadmin_pg {{ PGHOME }}/bin/initprotection

#,где {{ PGHOME }} - пусть до инсталляционных файлов postgresql se (например: /usr/pgsql-se-05)

В sudoers создается правило для пользователя kmadmin_pg:

kmadmin_pg ALL = (postgres : kmadmin_pg) NOPASSWD: /bin/bash -c {{ PGHOME }}/bin/initprotection

Pangolin Manager должен устанавливаться и настраиваться поверх существующего экземпляра Pangolin и не должен выполнять переинициализацию экземпляра СУБД.

Утилита инициализации каталога безопасности

Утилита доступна только для редакций Enterprise и Enterprise для ERP-систем.

Утилита инициализации каталога безопасности принимает на вход следующие параметры:

- путь к директории PGDATA базы данных;

- логин администратора безопасности;

- пароль администратора безопасности;

Пример запуска утилиты инициализации:

{{ PGHOME }}/bin/initprotection -D {{ PGDATA }} -U sec_admin

Утилита позволяет создавать более одной учетной записи администраторов безопасности при инициализации механизма защиты. Учетные записи перечисляются в параметре -U, через запятую. Хеши паролей учетных записей перечисляются в параметре -P, в порядке соответствия логинам, либо же, если параметр отсутствует — запрашивается ввод пароля у пользователя. Количество хешей паролей, переданных с командной строки, должно соответствовать количеству переданных логинов. Принимаются только хеши паролей в формате scram-sha-256.

Утилита инициализации каталога безопасности initprotection выполняет следующие действия:

- при запуске утилиты для экземпляра Pangolin с ранее инициализированным каталогом безопасности утилита выводит сообщение о том, что каталог безопасности находится не в ожидаемом состоянии;

- создает групповую роль администраторов безопасности

sec_admin_role: роль помещается под защиту и не может быть явно выдана никак, иначе чем через специальные функции API администраторов безопасности; - создает парольную политику для роли

sec_admin_role: время жизни пароля не ограничено; УЗ не блокируется при попытках ввода неверного значения пароля; сложность пароля дляzxcvbn = 3; минимальная длина пароля = 25; остальные параметры парольных политик берутся из настроек по умолчанию; - запрашивает пароль создаваемого администратора безопасности для ввода пользователем с консоли: прием параметра пароля администратора безопасности в переменной окружения или параметрах вызова утилиты запрещен в целях безопасности;

- задает параметр аудита для роли

sec_admin_role:pgaudit.log = 'ALL'; - заполняет таблицы каталога безопасности согласно модели данных каталога безопасности (см. п. «Модель данных каталога безопасности для механизма защиты данных»);

- создает роль пользователя администратора безопасности с указанными логином и паролем, выдает ему права на чтение из общего каталога и из каталогов баз данных;

- создает функции интерфейса администратора безопасности;

- включает в защищаемые объекты роль администратора безопасности, таблицы каталога безопасности, функции интерфейса администратора безопасности;

- выдает создаваемым пользователям-администраторам безопасности роль

sec_admin_role; - создает предустановленную политику

secAdminUser, включающая разрешение на переключение на рольsec_admin_role; - выдает создаваемым пользователям-администраторам безопасности новую политику

secAdminUser; - для созданных пользователей-администраторов безопасности устанавливается правило переключения на роль

sec_admin_roleпри логине (ALTER ROLE .. SET ROLE sec_admin_role); - ранее реализованная выдача политик на функции API администратора безопасности и каталоги безопасности непосредственно пользователю-администратору безопасности исключена;

- пароль создаваемого при инициализации механизма защиты пользователя заносится в

pg_authidстрого в виде scram-sha-256 хеша.

Примечание:

После включения механизма защиты загрузка дополнительных расширений через команду LOAD становится недоступна. Также игнорируются параметры

local_pleload_librariesиsession_preload_libraries.

Мониторинг включения защиты данных от привилегированных пользователей

Для возможности мониторинга включения защиты данных от привилегированных пользователей в СУБД Pangolin реализована функция проверки check_admin_protect_is_on:

SELECT check_admin_protect_is_on();

check_admin_protect_is_on

---------------------------

t

(1 row)

Функции интерфейса администратора безопасности

Интерфейс администратора безопасности включает в себя следующие функции:

-

Действия с политиками:

pm_get_policies- вывод списка политик;pm_get_policy_grants- вывод списка разрешений (правил) в составе политики;pm_make_policy- создание политики;pm_grant_to_policy- внесение в политику разрешения на действия над объектом;pm_revoke_from_policy- исключение из политики разрешения на действия над объектом;pm_revoke_all_actions_from_policy- исключение из политики всех ранее выданных разрешений для указанного объекта;pm_suspend_object- приостановка действия политики защиты;pm_resume_object- возобновление действия политики защиты;pm_remove_policy- удаление политики защиты.

-

Действия с пользователями:

pm_get_assigned_policies- вывод списка политик, назначенных пользователю;pm_assign_policy_to_user- назначение политики пользователю;pm_unassign_policy_from_user- изъятие политики у пользователя.

-

Действия над объектами:

pm_get_protected_objects- вывод списка объектов, находящихся под защитой;pm_protect_object- помещение объекта БД под защиту;pm_unprotect_object- снятие защиты с объекта БД;pm_get_object_access_path- получение информации об эффективных действующих, для указанных объектов и роли, ограничениях защиты и разрешениях на доступ к объекту под защитой.

-

Действия для администраторов безопасности:

pm_create_security_admin- создание учетной записи администратора безопасности;pm_set_security_admin_password- изменение пароля учетной записи администратора безопасности;pm_grant_security_admin- назначение пользователя администратором безопасности;pm_revoke_security_admin- снятие с пользователя политики администратора безопасности;pm_unblock_security_admin- разблокировка заблокированной учетной записи администратора безопасности.

Подробней о каждой функции в разделе «Функции интерфейса администратора безопасности» документа «Справочная информация».

Управление

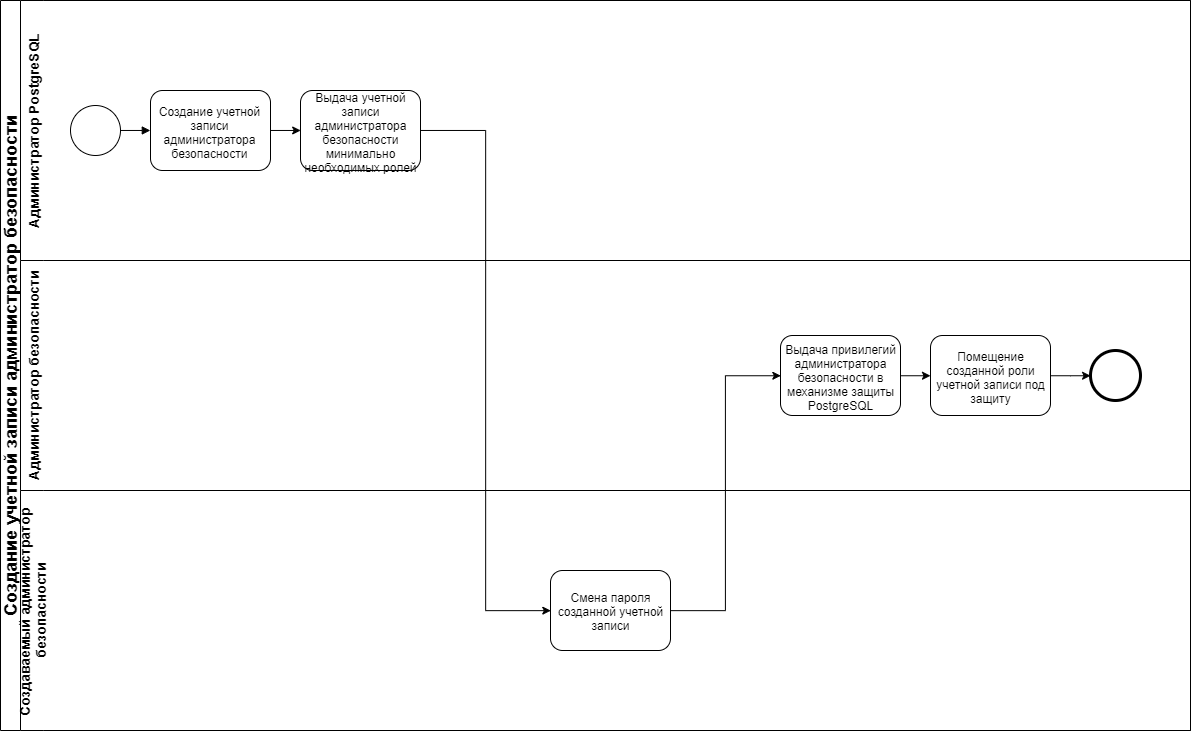

Создание и настройка учетной записи администратора безопасности

Первая учетная запись администратора безопасности создается при инициализации механизма защиты:

-

Администратор операционной системы создает учетную запись пользователя операционной системы.

-

Администратор операционной системы наделяет созданного пользователя правами на запуск утилиты инициализации механизма защиты

initprotection. -

Администратор безопасности заходит в систему как пользователь с правами на запуск утилиты

initprotectionи запускает ее. -

Утилита запрашивает логин и пароль для создания новой учетной записи администратора безопасности с указанными логином и паролем. В дальнейшем создание и настройка учетной записи администратора безопасности выполняются администратором СУБД и администратором безопасности:

- Администратор СУБД создает учетную запись администратора безопасности в Pangolin, задавая логин и пароль для подключения.

- Администратор СУБД выдает созданной учетной записи минимально необходимые права: общие права на подключение, вызов функций управления каталогом безопасности и доступ к общему системному каталогу.

- Администратор безопасности (владелец создаваемой учетной записи) подключается к Pangolin с заданными администратором СУБД логином и паролем и производит замену пароля на новый, известный только ему.

- Администратор безопасности (не владелец создаваемой записи) с помощью функции

pm_grant_security_adminсоздает и применяет политики защиты данных, разрешающие доступ к роли и к функциям администратора безопасности для создаваемой учетной записи администратора безопасности. - Администратор безопасности (не владелец создаваемой записи) помещает объект БД, роль создаваемой учетной записи администратора безопасности, под защиту механизма защиты данных.

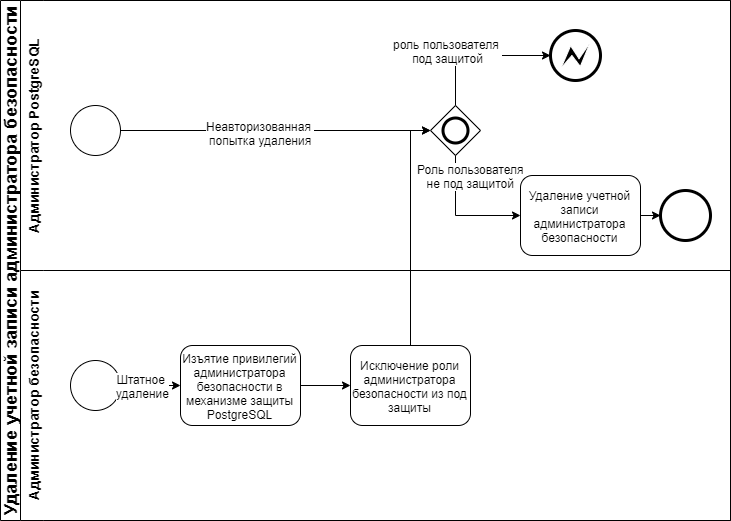

Удаление учетной записи администратора безопасности

Администратор Pangolin и администратор безопасности могут инициировать удаление учетной записи пользователя из системы. При этом администратор СУБД не может удалить учетную запись пользователя, которая находится под защитой механизма защиты данных (например, администратора) – этот процесс может запустить только администратор безопасности.

Удаление учетной записи происходит следующим образом:

- Администратор безопасности изымает привилегии администратора безопасности у удаляемой учетной записи.

- Администратор безопасности исключает роль удаляемой учетной записи из-под защиты.

- Администратор СУБД удаляет учетную запись.

Создание политики защиты в Pangolin

Политика защиты в PangolinL создается и наполняется разрешениями на действия над защищенными объектами БД администратором безопасности.

Рисунок «Создание политики защиты»

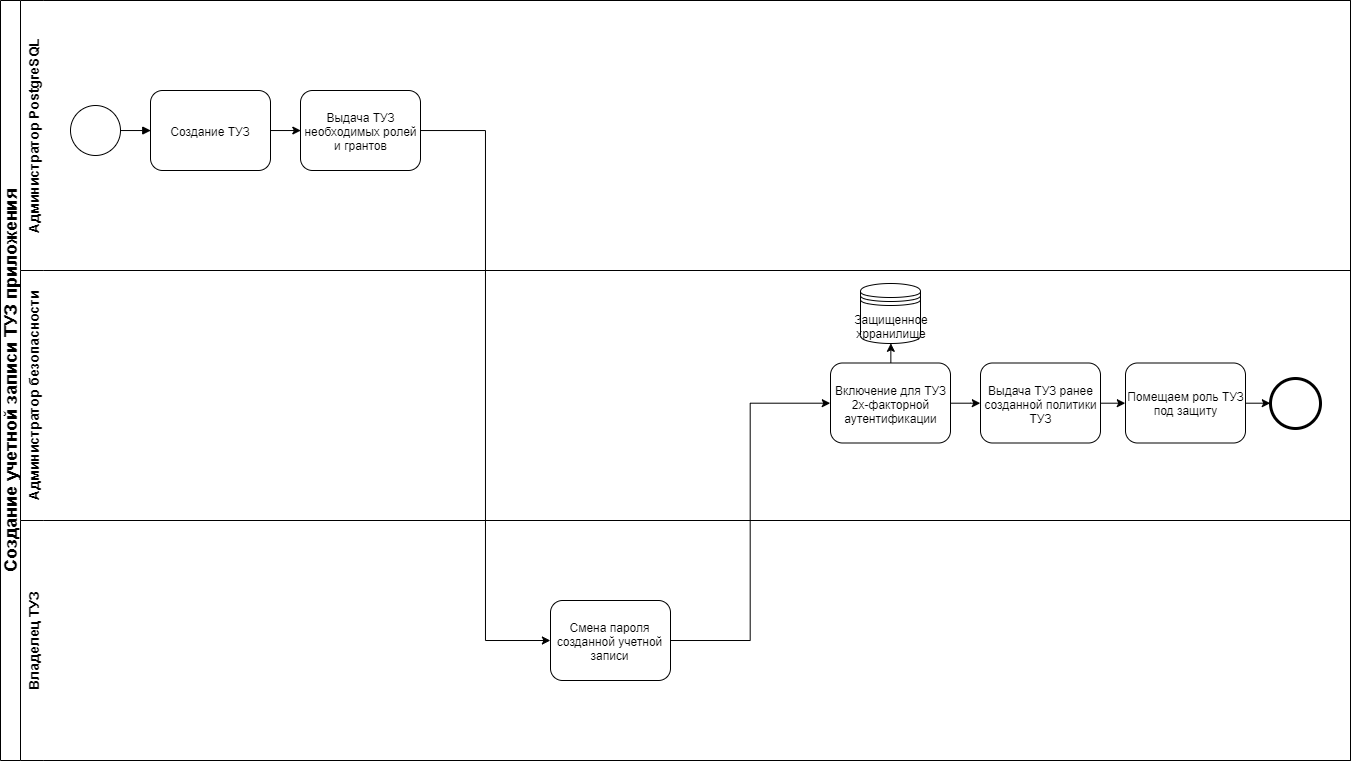

Создание и настройка технической учетной записи приложения в Pangolin через политику

Для управления доступом приложений к СУБД используются технические учетные записи (ТУЗ). Они создаются и настраиваются следующим образом:

- Администратор СУБД создает ТУЗ и задает исходные логин и пароль.

- Администратор СУБД выдает ТУЗ необходимые роли и разрешения на доступ к объектам БД в рамках системы прав СУБД.

- Владелец ТУЗ меняет пароль учетной записи.

- Администратор безопасности указывает необходимость двухфакторной аутентификации для ТУЗ в защищенном хранилище, редактируя

pg_hba.conf. - Администратор безопасности назначает ТУЗ ранее созданную политику с необходимыми приложению разрешениями.

- Администратор безопасности помещает объект роли ТУЗ под защиту.

Рисунок «Создание учетной записи ТУЗ приложения»

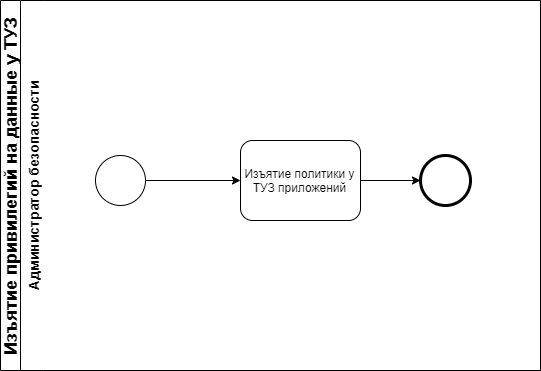

Изъятие привилегий учетной записи ТУЗ приложения, выданных через политику, в Pangolin

Изъятие политики доступа ТУЗ осуществляется администратором безопасности.

Рисунок «Изъятие привилегий на данные ТУЗ»

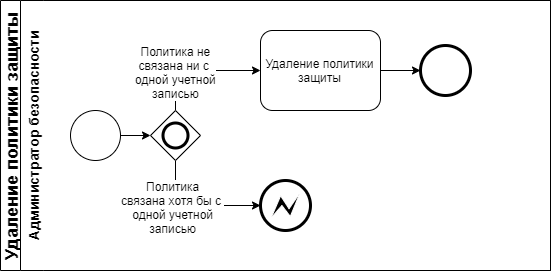

Удаление политики защиты в Pangolin

Удаление политик механизма защиты данных выполняется администратором безопасности. Политики данных, связанные хотя бы с одной учетной записью, удалить невозможно.

Рисунок «Удаление политики защиты»

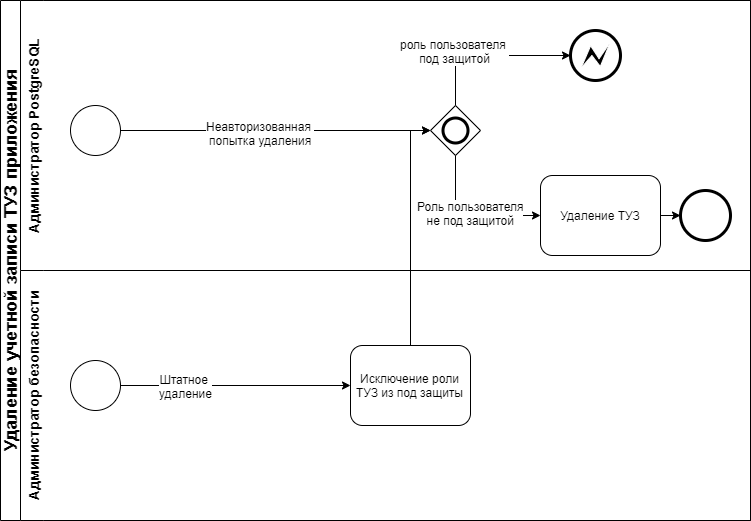

Удаление технической учетной записи приложения в Pangolin

Удаление ТУЗ выполняется администратором базы данных. При этом он не может самостоятельно удалить ТУЗ, находящиеся под защитой: для того, чтобы их удалить, администратор безопасности должен вывести эти ТУЗ из-под механизма защиты данных.

Рисунок «Удаление учетной записи ТУЗ приложения»

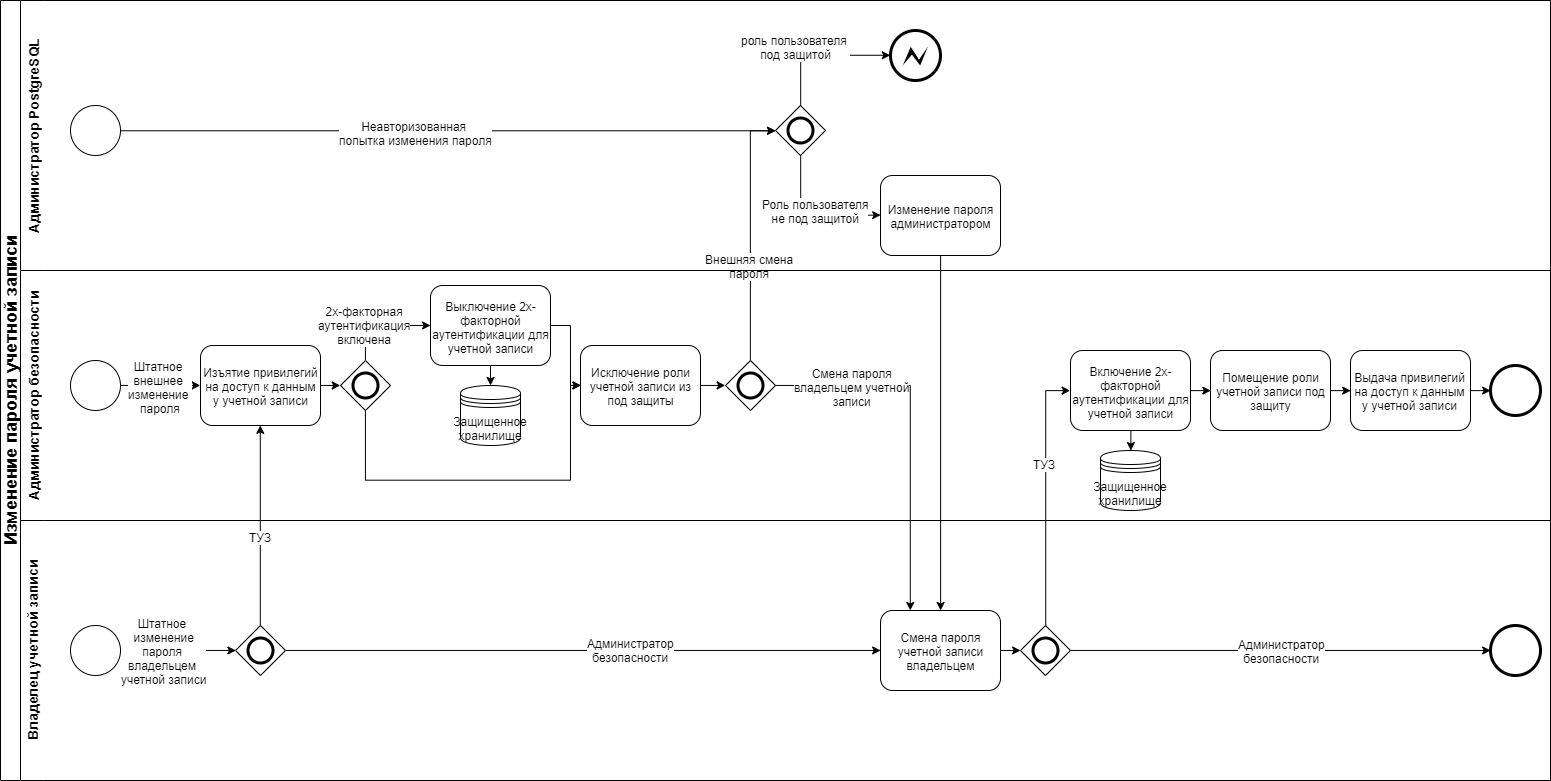

Изменение пароля защищаемой учетной записи в Pangolin

Администратор безопасности может изменить пароль своей учетной записи самостоятельно без дополнительных шагов и не может изменить пароль учетной записи, находящейся под защитой.

Если владелец технической учетной записи хочет изменить ее пароль, выполняются следующие шаги:

- Владелец ТУЗ или администратор безопасности инициирует процесс изменения пароля.

- Администратор безопасности снимает политики, дающие учетной записи доступ к защищаемым данным.

- Администратор безопасности изменяет

pg_hba.confв защищенном хранилище, отключая требование двухфакторной аутентификации для учетной записи. - Администратор безопасности исключает роль учетной записи из-под защиты механизма защиты данных.

- Владелец ТУЗ устанавливает новый пароль: если изменение пароля ТУЗ было инициировано администратором безопасности, то сначала новый пароль устанавливает администратор СУБД, затем – владелец ТУЗ.

- Администратор безопасности изменяет

pg_hba.confв защищенном хранилище, включая требование двухфакторной аутентификации для учетной записи. - Администратор безопасности помещает роль учетной записи под защиту механизма защиты данных.

- Администратор безопасности назначает политики, дающие учетной записи доступ к защищаемым данным.

Рисунок «Изменение пароля учетной записи»

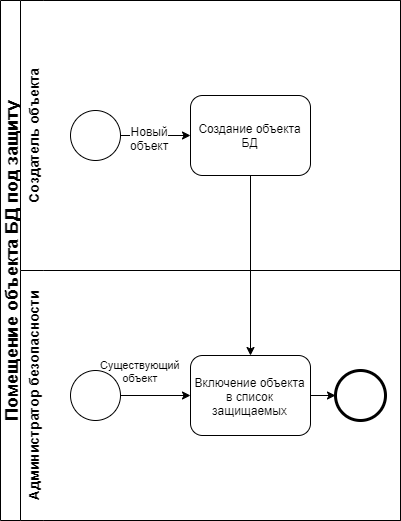

Помещение объектов БД под защиту

Объекты базы данных помещаются под защиту администратором безопасности.

При этом новые объекты базы данных могут создаваться только администратором СУБД.

Рисунок «Помещение объекта БД под защиту»

Для выполнения операций UPDATE view поставленных под защиту объектов необходимо также выдавать право SELECT для таблиц/столбцов и представлений (view), данные/значения которых считываются в условии.

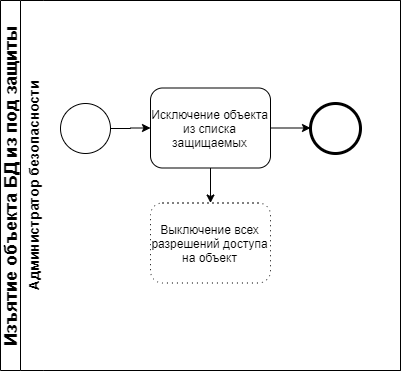

Изъятие объектов БД из-под защиты

Изъятие объектов базы данных из-под защиты осуществляется администратором безопасности. При этом администратор безопасности может также выключить все разрешения доступа к объекту.

Рисунок «Изъятие объекта БД из-под защиты»

Доступ к данным, содержащимся в защищаемых объектах БД

Доступ к защищаемым объектам базы данных осуществляется по следующему алгоритму:

- Поступает запрос на обращение к объекту базы данных.

- Если объект базы данных находится под защитой, выполняется проверка разрешений на доступ к этому объекту: если объект базы данных не находится под защитой, возвращается результат запроса.

- Если запрос соответствует хотя бы одному разрешению, возвращается результат запроса: если запрос не соответствует ни одному разрешению, возвращается ошибка.

Возможность ротации секретов ТУЗ без недоступности

При смене пароля пользователь на определенное настройками время (grace-период) может подключаться к Pangolin по старому паролю. Это позволит реализовать автоматическую ротацию паролей ТУЗ, которые используют приложения, не ограничивая их доступность. После ротации паролей ТУЗ приложения продолжают работу с Pangolin, используя старый пароль, который необходимо обновить в течение заданного grace-периода.

Функциональность доступна только для редакций Enterprise и Enterprise для ERP-систем.

Создание политик безопасности

В данном разделе описан процесс создания политик безопасности и применения их к различным объектам.

Предварительные шаги:

-

Откройте сессию под пользователем

postgres:psql -

Создайте четыре новых пользователей от имени пользователя

postgres:postgres=# CREATE USER stas WITH LOGIN PASSWORD 'PASSWORD';

CREATE ROLE

postgres=# CREATE USER sveta WITH LOGIN PASSWORD 'PASSWORD';

CREATE ROLE

postgres=# CREATE USER sasha WITH LOGIN PASSWORD 'PASSWORD';

CREATE ROLE

postgres=# CREATE USER katya WITH LOGIN PASSWORD 'PASSWORD';

CREATE ROLE -

Выйдите из-под пользователя

postgres:\q -

Зайдите под пользователем

sec_admin:PGPASSWORD='PASSWORD' psql -U sec_admin -

Назначьте двум созданным пользователям политики администраторов безопасности, тем самым добавив их в групповую роль

sec_admin:SELECT pm_grant_security_admin('stas');

pm_grant_security_admin

-------------------------

t

(1 row)

SELECT pm_grant_security_admin('sveta');

pm_grant_security_admin

-------------------------

t

(1 row) -

Выйдите из-под пользователя

sec_admin:\q -

Зайдите под пользователем

postgres:psql -

Проверьте, что новые пользователи действительно входят в групповую роль администраторов безопасности:

SELECT member::regrole FROM pg_catalog.pg_auth_members WHERE roleid='sec_admin_role'::regrole;

member

---------------------

sec_admin_backup

sec_admin

sec_admin_script

stas

sveta

(5 rows) -

Создайте схему:

CREATE SCHEMA krasnay;

CREATE SCHEMA -

Создайте две таблицы в схеме:

CREATE TABLE krasnay.table1(id INT, data TEXT,coeff VARCHAR(3));

CREATE TABLE

CREATE TABLE krasnay.table2(id INT, data TEXT,coeff VARCHAR(3));

CREATE TABLE -

Дайте права на схему двум пользователям, не входящим в группу администраторов безопасности:

GRANT USAGE ON SCHEMA krasnay TO sasha;

postgres=# GRANT USAGE ON SCHEMA krasnay TO katya; -

Выйдите из-под пользователя

postgres:\q

Создание политики безопасности на объекты через групповую роль (первый тестовый администратор безопасности)

-

Зайдите под первым тестовым администратором безопасности:

PGPASSWORD='PASSWORD' psql -U stas -

Возьмите схему и тестовые таблицы под защиту:

SELECT pm_protect_object('schema','krasnay');

pm_protect_object

-------------------

t

(1 row)

SELECT pm_protect_object('table','krasnay.table1');

pm_protect_object

-------------------

t

(1 row)

postgres=> SELECT pm_protect_object('table','krasnay.table2');

pm_protect_object

-------------------

t

(1 row) -

Создайте две парольные политики:

SELECT pm_make_policy('policy1');

pm_make_policy

----------------

t

(1 row)

SELECT pm_make_policy('policy11');

pm_make_policy

----------------

t

(1 row) -

Наполните созданные политики разрешениями на действия над первой таблицей:

SELECT pm_grant_to_policy('policy1', 'table', 'krasnay.table1', array['update', 'insert']::name[]);

pm_grant_to_policy

--------------------

t

(1 row)SELECT pm_grant_to_policy('policy11', 'table', 'krasnay.table1', array['update', 'insert']::name[]);

pm_grant_to_policy

--------------------

t

(1 row) -

Назначьте обычным тестовым пользователям по одной из созданных политик:

SELECT pm_assign_policy_to_user('sasha', 'policy1');

pm_assign_policy_to_user

--------------------------

t

(1 row)

SELECT pm_assign_policy_to_user('katya', 'policy11');

pm_assign_policy_to_user

--------------------------

t

(1 row -

Выйдите из-под первого тестового администратора безопасности:

\q

Создание политики безопасности на объекты через групповую роль (второй тестовый администратор безопасности)

-

Зайдите под вторым тестовым администратором безопасности:

PGPASSWORD='PASSWORD' psql -U sveta -

Создайте две политики безопасности:

SELECT pm_make_policy('policy2');

pm_make_policy

----------------

t

(1 row)

SELECT pm_make_policy('policy22');

pm_make_policy

----------------

t

(1 row) -

Наполните созданные политики разрешениями на действия над второй тестовой таблицей:

SELECT pm_grant_to_policy('policy2', 'table', 'krasnay.table2', array['update', 'insert']::name[]);

pm_grant_to_policy

--------------------

t

(1 row)

SELECT pm_grant_to_policy('policy22', 'table', 'krasnay.table2', array['update', 'insert']::name[]);

pm_grant_to_policy

--------------------

t

(1 row) -

Назначьте обычным тестовым пользователям по одной из созданных политик:

SELECT pm_assign_policy_to_user('sasha', 'policy2');

pm_assign_policy_to_user

--------------------------

t

(1 row)

SELECT pm_assign_policy_to_user('katya', 'policy22');

pm_assign_policy_to_user

--------------------------

t

(1 row) -

Просмотрите созданные политики:

SELECT pm_get_policies();

pm_get_policies

----------------------------

(securityFunctionsAdmin,t)

(securityCatalogAdmin,t)

(secAdminUser,t)

(policy1,f)

(policy11,f)

(policy2,f)

(policy22,f)

(7 rows) -

Просмотрите права в каждой политике:

SELECT pm_get_policy_grants('policy1');

pm_get_policy_grants

------------------------------------------------------

(5,postgres,27434,27435,krasnay.table1,table,update)

(5,postgres,27434,27435,krasnay.table1,table,insert)

(2 rows)

SELECT pm_get_policy_grants('policy11');

pm_get_policy_grants

------------------------------------------------------

(5,postgres,27434,27435,krasnay.table1,table,update)

(5,postgres,27434,27435,krasnay.table1,table,insert)

(2 rows)

SELECT pm_get_policy_grants('policy22');

pm_get_policy_grants

------------------------------------------------------

(5,postgres,27434,27440,krasnay.table2,table,update)

(5,postgres,27434,27440,krasnay.table2,table,insert)

(2 rows)

SELECT pm_get_policy_grants('policy2');

pm_get_policy_grants

------------------------------------------------------

(5,postgres,27434,27440,krasnay.table2,table,update)

(5,postgres,27434,27440,krasnay.table2,table,insert)

(2 rows) -

Просмотрите политики каждого обычного тестового пользователя:

SELECT pm_get_assigned_policies('sasha');

pm_get_assigned_policies

--------------------------

(27448,policy1)

(27458,policy2)

(2 rows)

SELECT pm_get_assigned_policies('katya');

pm_get_assigned_policies

--------------------------

(27449,policy11)

(27459,policy22)

(2 rows) -

Выйдите из-под второго тестового администратора безопасности:

\q

Изменение политики от основного администратора безопасности

-

Зайдите под основным администратором безопасности:

PGPASSWORD='PGPASSWORD' psql -U sec_admin -

Измените одну из политик безопасности:

SELECT pm_grant_to_policy('policy22', 'table', 'krasnay.table2', array['update']::name[]);

pm_grant_to_policy

--------------------

t

(1 row) -

Содержание политики изменилось:

SELECT pm_get_policy_grants('policy22');

pm_get_policy_grants

------------------------------------------------------

(5,postgres,27434,27440,krasnay.table2,table,update)

(5,postgres,27434,27440,krasnay.table2,table,insert)

(2 rows) -

Просмотрите политики первого тестового пользователя на таблицы при помощи процедуры

pm_get_object_access_path:SELECT pm_get_object_access_path('table', 'krasnay.table1', 'sasha');

pm_get_object_access_path

------------------------------------------------------------------------------------

(table,krasnay.table1,sasha,move,0,revoked,,,,)

(table,krasnay.table1,sasha,move,1,revoked,,table,krasnay.table1,active)

(table,krasnay.table1,sasha,move,2,revoked,,schema,krasnay,active)

(table,krasnay.table1,sasha,drop_trigger,0,revoked,,,,)

(table,krasnay.table1,sasha,drop_trigger,1,revoked,,table,krasnay.table1,active)

(table,krasnay.table1,sasha,drop_trigger,2,revoked,,schema,krasnay,active)

(table,krasnay.table1,sasha,drop_rule,0,revoked,,,,)

(table,krasnay.table1,sasha,drop_rule,1,revoked,,table,krasnay.table1,active)

(table,krasnay.table1,sasha,drop_rule,2,revoked,,schema,krasnay,active)

(table,krasnay.table1,sasha,select,0,revoked,,,,)

(table,krasnay.table1,sasha,select,1,revoked,,table,krasnay.table1,active)

(table,krasnay.table1,sasha,select,2,revoked,,schema,krasnay,active)

(table,krasnay.table1,sasha,insert,0,granted,,,,)

(table,krasnay.table1,sasha,insert,1,granted,policy1,,,active)

(table,krasnay.table1,sasha,insert,2,revoked,,table,krasnay.table1,active)

(table,krasnay.table1,sasha,insert,3,revoked,,schema,krasnay,active)

(table,krasnay.table1,sasha,update,0,granted,,,,)

(table,krasnay.table1,sasha,update,1,granted,policy1,,,active)

(table,krasnay.table1,sasha,update,2,revoked,,table,krasnay.table1,active)

(table,krasnay.table1,sasha,update,3,revoked,,schema,krasnay,active)

(table,krasnay.table1,sasha,delete,0,revoked,,,,)

(table,krasnay.table1,sasha,delete,1,revoked,,table,krasnay.table1,active)

(table,krasnay.table1,sasha,delete,2,revoked,,schema,krasnay,active)

(table,krasnay.table1,sasha,alter,0,revoked,,,,)

(table,krasnay.table1,sasha,alter,1,revoked,,table,krasnay.table1,active)

(table,krasnay.table1,sasha,alter,2,revoked,,schema,krasnay,active)

(table,krasnay.table1,sasha,drop,0,revoked,,,,)

(table,krasnay.table1,sasha,drop,1,revoked,,table,krasnay.table1,active)

(table,krasnay.table1,sasha,drop,2,revoked,,schema,krasnay,active)

(table,krasnay.table1,sasha,create_trigger,0,revoked,,,,)

(table,krasnay.table1,sasha,create_trigger,1,revoked,,table,krasnay.table1,active)

(table,krasnay.table1,sasha,create_trigger,2,revoked,,schema,krasnay,active)

(table,krasnay.table1,sasha,alter_trigger,0,revoked,,,,)

(table,krasnay.table1,sasha,alter_trigger,1,revoked,,table,krasnay.table1,active)

(table,krasnay.table1,sasha,alter_trigger,2,revoked,,schema,krasnay,active)

(table,krasnay.table1,sasha,create_rule,0,revoked,,,,)

(table,krasnay.table1,sasha,create_rule,1,revoked,,table,krasnay.table1,active)

(table,krasnay.table1,sasha,create_rule,2,revoked,,schema,krasnay,active)

(table,krasnay.table1,sasha,alter_rule,0,revoked,,,,)

(table,krasnay.table1,sasha,alter_rule,1,revoked,,table,krasnay.table1,active)

(table,krasnay.table1,sasha,alter_rule,2,revoked,,schema,krasnay,active)

(table,krasnay.table1,sasha,all,0,revoked,,,,)

(table,krasnay.table1,sasha,all,1,revoked,,table,krasnay.table1,active)

(table,krasnay.table1,sasha,all,2,revoked,,schema,krasnay,active)

(44 rows)

SELECT pm_get_object_access_path('table', 'krasnay.table2', 'sasha');

pm_get_object_access_path

------------------------------------------------------------------------------------

(table,krasnay.table2,sasha,move,0,revoked,,,,)

(table,krasnay.table2,sasha,move,1,revoked,,table,krasnay.table2,active)

(table,krasnay.table2,sasha,move,2,revoked,,schema,krasnay,active)

(table,krasnay.table2,sasha,drop_trigger,0,revoked,,,,)

(table,krasnay.table2,sasha,drop_trigger,1,revoked,,table,krasnay.table2,active)

(table,krasnay.table2,sasha,drop_trigger,2,revoked,,schema,krasnay,active)

(table,krasnay.table2,sasha,drop_rule,0,revoked,,,,)

(table,krasnay.table2,sasha,drop_rule,1,revoked,,table,krasnay.table2,active)

(table,krasnay.table2,sasha,drop_rule,2,revoked,,schema,krasnay,active)

(table,krasnay.table2,sasha,select,0,revoked,,,,)

(table,krasnay.table2,sasha,select,1,revoked,,table,krasnay.table2,active)

(table,krasnay.table2,sasha,select,2,revoked,,schema,krasnay,active)

(table,krasnay.table2,sasha,insert,0,granted,,,,)

(table,krasnay.table2,sasha,insert,1,granted,policy2,,,active)

(table,krasnay.table2,sasha,insert,2,revoked,,table,krasnay.table2,active)

(table,krasnay.table2,sasha,insert,3,revoked,,schema,krasnay,active)

(table,krasnay.table2,sasha,update,0,granted,,,,)

(table,krasnay.table2,sasha,update,1,granted,policy2,,,active)

(table,krasnay.table2,sasha,update,2,revoked,,table,krasnay.table2,active)

(table,krasnay.table2,sasha,update,3,revoked,,schema,krasnay,active)

(table,krasnay.table2,sasha,delete,0,revoked,,,,)

(table,krasnay.table2,sasha,delete,1,revoked,,table,krasnay.table2,active)

(table,krasnay.table2,sasha,delete,2,revoked,,schema,krasnay,active)

(table,krasnay.table2,sasha,alter,0,revoked,,,,)

(table,krasnay.table2,sasha,alter,1,revoked,,table,krasnay.table2,active)

(table,krasnay.table2,sasha,alter,2,revoked,,schema,krasnay,active)

(table,krasnay.table2,sasha,drop,0,revoked,,,,)

(table,krasnay.table2,sasha,drop,1,revoked,,table,krasnay.table2,active)

(table,krasnay.table2,sasha,drop,2,revoked,,schema,krasnay,active)

(table,krasnay.table2,sasha,create_trigger,0,revoked,,,,)

(table,krasnay.table2,sasha,create_trigger,1,revoked,,table,krasnay.table2,active)

(table,krasnay.table2,sasha,create_trigger,2,revoked,,schema,krasnay,active)

(table,krasnay.table2,sasha,alter_trigger,0,revoked,,,,)

(table,krasnay.table2,sasha,alter_trigger,1,revoked,,table,krasnay.table2,active)

(table,krasnay.table2,sasha,alter_trigger,2,revoked,,schema,krasnay,active)

(table,krasnay.table2,sasha,create_rule,0,revoked,,,,)

(table,krasnay.table2,sasha,create_rule,1,revoked,,table,krasnay.table2,active)

(table,krasnay.table2,sasha,create_rule,2,revoked,,schema,krasnay,active)

(table,krasnay.table2,sasha,alter_rule,0,revoked,,,,)

(table,krasnay.table2,sasha,alter_rule,1,revoked,,table,krasnay.table2,active)

(table,krasnay.table2,sasha,alter_rule,2,revoked,,schema,krasnay,active)

(table,krasnay.table2,sasha,all,0,revoked,,,,)

(table,krasnay.table2,sasha,all,1,revoked,,table,krasnay.table2,active)

(table,krasnay.table2,sasha,all,2,revoked,,schema,krasnay,active)

(44 rows) -

Просмотрите политики второго тестового пользователя на таблицы при помощи процедуры

pm_get_object_access_path:SELECT pm_get_object_access_path('table', 'krasnay.table1', 'katya');

pm_get_object_access_path

------------------------------------------------------------------------------------

(table,krasnay.table1,katya,move,0,revoked,,,,)

(table,krasnay.table1,katya,move,1,revoked,,table,krasnay.table1,active)

(table,krasnay.table1,katya,move,2,revoked,,schema,krasnay,active)

(table,krasnay.table1,katya,drop_trigger,0,revoked,,,,)

(table,krasnay.table1,katya,drop_trigger,1,revoked,,table,krasnay.table1,active)

(table,krasnay.table1,katya,drop_trigger,2,revoked,,schema,krasnay,active)

(table,krasnay.table1,katya,drop_rule,0,revoked,,,,)

(table,krasnay.table1,katya,drop_rule,1,revoked,,table,krasnay.table1,active)

(table,krasnay.table1,katya,drop_rule,2,revoked,,schema,krasnay,active)

(table,krasnay.table1,katya,select,0,revoked,,,,)

(table,krasnay.table1,katya,select,1,revoked,,table,krasnay.table1,active)

(table,krasnay.table1,katya,select,2,revoked,,schema,krasnay,active)

(table,krasnay.table1,katya,insert,0,granted,,,,)

(table,krasnay.table1,katya,insert,1,granted,policy11,,,active)

(table,krasnay.table1,katya,insert,2,revoked,,table,krasnay.table1,active)

(table,krasnay.table1,katya,insert,3,revoked,,schema,krasnay,active)

(table,krasnay.table1,katya,update,0,granted,,,,)

(table,krasnay.table1,katya,update,1,granted,policy11,,,active)

(table,krasnay.table1,katya,update,2,revoked,,table,krasnay.table1,active)

(table,krasnay.table1,katya,update,3,revoked,,schema,krasnay,active)

(table,krasnay.table1,katya,delete,0,revoked,,,,)

(table,krasnay.table1,katya,delete,1,revoked,,table,krasnay.table1,active)

(table,krasnay.table1,katya,delete,2,revoked,,schema,krasnay,active)

(table,krasnay.table1,katya,alter,0,revoked,,,,)

(table,krasnay.table1,katya,alter,1,revoked,,table,krasnay.table1,active)

(table,krasnay.table1,katya,alter,2,revoked,,schema,krasnay,active)

(table,krasnay.table1,katya,drop,0,revoked,,,,)

(table,krasnay.table1,katya,drop,1,revoked,,table,krasnay.table1,active)

(table,krasnay.table1,katya,drop,2,revoked,,schema,krasnay,active)

(table,krasnay.table1,katya,create_trigger,0,revoked,,,,)

(table,krasnay.table1,katya,create_trigger,1,revoked,,table,krasnay.table1,active)

(table,krasnay.table1,katya,create_trigger,2,revoked,,schema,krasnay,active)

(table,krasnay.table1,katya,alter_trigger,0,revoked,,,,)

(table,krasnay.table1,katya,alter_trigger,1,revoked,,table,krasnay.table1,active)

(table,krasnay.table1,katya,alter_trigger,2,revoked,,schema,krasnay,active)

(table,krasnay.table1,katya,create_rule,0,revoked,,,,)

(table,krasnay.table1,katya,create_rule,1,revoked,,table,krasnay.table1,active)

(table,krasnay.table1,katya,create_rule,2,revoked,,schema,krasnay,active)

(table,krasnay.table1,katya,alter_rule,0,revoked,,,,)

(table,krasnay.table1,katya,alter_rule,1,revoked,,table,krasnay.table1,active)

(table,krasnay.table1,katya,alter_rule,2,revoked,,schema,krasnay,active)

(table,krasnay.table1,katya,all,0,revoked,,,,)

(table,krasnay.table1,katya,all,1,revoked,,table,krasnay.table1,active)

(table,krasnay.table1,katya,all,2,revoked,,schema,krasnay,active)

(44 rows)

SELECT pm_get_object_access_path('table', 'krasnay.table2', 'katya');

pm_get_object_access_path

------------------------------------------------------------------------------------

(table,krasnay.table2,katya,move,0,revoked,,,,)

(table,krasnay.table2,katya,move,1,revoked,,table,krasnay.table2,active)

(table,krasnay.table2,katya,move,2,revoked,,schema,krasnay,active)

(table,krasnay.table2,katya,drop_trigger,0,revoked,,,,)

(table,krasnay.table2,katya,drop_trigger,1,revoked,,table,krasnay.table2,active)

(table,krasnay.table2,katya,drop_trigger,2,revoked,,schema,krasnay,active)

(table,krasnay.table2,katya,drop_rule,0,revoked,,,,)

(table,krasnay.table2,katya,drop_rule,1,revoked,,table,krasnay.table2,active)

(table,krasnay.table2,katya,drop_rule,2,revoked,,schema,krasnay,active)

(table,krasnay.table2,katya,select,0,revoked,,,,)

(table,krasnay.table2,katya,select,1,revoked,,table,krasnay.table2,active)

(table,krasnay.table2,katya,select,2,revoked,,schema,krasnay,active)

(table,krasnay.table2,katya,insert,0,granted,,,,)

(table,krasnay.table2,katya,insert,1,granted,policy22,,,active)

(table,krasnay.table2,katya,insert,2,revoked,,table,krasnay.table2,active)

(table,krasnay.table2,katya,insert,3,revoked,,schema,krasnay,active)

(table,krasnay.table2,katya,update,0,granted,,,,)

(table,krasnay.table2,katya,update,1,granted,policy22,,,active)

(table,krasnay.table2,katya,update,2,revoked,,table,krasnay.table2,active)

(table,krasnay.table2,katya,update,3,revoked,,schema,krasnay,active)

(table,krasnay.table2,katya,delete,0,revoked,,,,)

(table,krasnay.table2,katya,delete,1,revoked,,table,krasnay.table2,active)

(table,krasnay.table2,katya,delete,2,revoked,,schema,krasnay,active)

(table,krasnay.table2,katya,alter,0,revoked,,,,)

(table,krasnay.table2,katya,alter,1,revoked,,table,krasnay.table2,active)

(table,krasnay.table2,katya,alter,2,revoked,,schema,krasnay,active)

(table,krasnay.table2,katya,drop,0,revoked,,,,)

(table,krasnay.table2,katya,drop,1,revoked,,table,krasnay.table2,active)

(table,krasnay.table2,katya,drop,2,revoked,,schema,krasnay,active)

(table,krasnay.table2,katya,create_trigger,0,revoked,,,,)

(table,krasnay.table2,katya,create_trigger,1,revoked,,table,krasnay.table2,active)

(table,krasnay.table2,katya,create_trigger,2,revoked,,schema,krasnay,active)

(table,krasnay.table2,katya,alter_trigger,0,revoked,,,,)

(table,krasnay.table2,katya,alter_trigger,1,revoked,,table,krasnay.table2,active)

(table,krasnay.table2,katya,alter_trigger,2,revoked,,schema,krasnay,active)

(table,krasnay.table2,katya,create_rule,0,revoked,,,,)

(table,krasnay.table2,katya,create_rule,1,revoked,,table,krasnay.table2,active)

(table,krasnay.table2,katya,create_rule,2,revoked,,schema,krasnay,active)

(table,krasnay.table2,katya,alter_rule,0,revoked,,,,)

(table,krasnay.table2,katya,alter_rule,1,revoked,,table,krasnay.table2,active)

(table,krasnay.table2,katya,alter_rule,2,revoked,,schema,krasnay,active)

(table,krasnay.table2,katya,all,0,revoked,,,,)

(table,krasnay.table2,katya,all,1,revoked,,table,krasnay.table2,active)

(table,krasnay.table2,katya,all,2,revoked,,schema,krasnay,active)

(44 rows)

Переназначение прав для непривилегированных пользователей

В СУБД Pangolin возможно переназначение прав на файлы, службы, или директории таким образом, чтобы непривилегированный пользователь мог редактировать эти объекты и управлять ими. Реализованный механизм переназначения прав также позволяет непривилегированному пользователю восстанавливать ряд компонентов в случае неудачного обновления.

Описание сервиса

Параметр systemctl_unit_on_user конфигурационного файла утилиты установки отвечает за расположение unit-файлов компонентов Pangolin в пользовательской директории postgres и kmadmin_pg. Если данный параметр будет включен, то установка unit-файлов компонентов производится в директорию /home/user_name/.config/systemd/user. В случае, когда параметр выключен, установка производится в системную директорию сервисов /etc/systemd/system/, а для редактирования и управления файлами необходимы права привилегированного пользователя.

После создания пользователей kmadmin_pg и postgres необходимо вызвать команды:

loginctl enable-linger postgres

loginctl enable-linger kmadmin_pg

Запуск будет осуществляться за счет добавления в .bash_profile пользовательских окружений postgres и kmadmin_pg следующих переменных:

export XDG_RUNTIME_DIR=/run/user/$(id -u)

export DBUS_SESSION_BUS_ADDRESS="unix:path=${XDG_RUNTIME_DIR}/bus"

Для запуска/остановки/перезагрузки службы при вызове systemctl утилиты требуется дополнительный аргумент --user:

systemctl --user start postgresql

systemctl --user stop postgresql

systemctl --user restart postgresql

В зависимости от включения функциональности видоизменяется unit-файл компонентов.

Пример включенной функциональности с расположением unit-файла в пользовательском каталоге:

[Unit]

Description=Runners to orchestrate a high-availability PostgreSQL

After=syslog.target network.target

[Service]

Type=simple

# Read in configuration file if it exists, otherwise proceed

Environment="PG_LICENSE_PATH=/opt/pangolin_license"

Environment="PG_LD_LIBRARY_PATH=/opt/pangolin-dbms/lib"

Environment="PG_PLUGINS_PATH=/opt/pangolin-dbms/lib"

Environment="PATRONI_PLUGINS_PATH=/opt/pangolin-manager/lib/postgresql_se_libs"

Environment="LD_LIBRARY_PATH=/opt/pangolin-manager/lib/postgresql_se_libs"

Environment="PYTHONPATH=/opt/pangolin-manager/lib/python3/site-packages:/opt/pangolin-manager/lib64/python3/site-packages:/opt/pangolin-manager/lib/python3.6/site-packages:/opt/pangolin-manager/lib64/python3.6/site-packages"

LimitNOFILE=65536

# Pre-commands to start watchdog device

# Uncomment if watchdog is part of your patroni setup

PermissionsStartOnly=true

ExecStartPre=-/bin/mkdir -p /run/user/1004/postgresql

ExecStartPre=/bin/chown -R postgres:postgres /run/user/1004/postgresql

ExecStartPre=-/bin/mkdir -p /run/user/1004/pangolin-dbms

ExecStartPre=/bin/chown -R postgres:postgres /run/user/1004/pangolin-dbms

ExecReload=/bin/kill -HUP $MAINPID

WorkingDirectory=/opt/pangolin-manager

ExecStart=/opt/pangolin-manager/bin/pangolin-manager-bin/pangolin-manager.bin /etc/pangolin-manager/postgres.yml

Restart=on-failure

KillMode=process

# Disable restart limits

StartLimitInterval=0

[Install]

WantedBy=default.target

Пример файла sudoerc при включенной функциональности:

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl daemon-reload

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl stop rsyslog

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl start rsyslog

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl restart rsyslog

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl status rsyslog

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl status rsyslog -l

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl status rsyslog --no-pager --full

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl enable rsyslog

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl disable rsyslog

postgres ALL=(ALL) NOPASSWD: /bin/journalctl -u rsyslog

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl stop etcd

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl start etcd

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl restart etcd

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl status etcd

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl status etcd -l

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl status etcd --no-pager --full

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl enable etcd

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl disable etcd

postgres ALL=(ALL) NOPASSWD: /bin/journalctl -u etcd

Файл sudoerc при выключенной функциональности:

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl daemon-reload

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl stop rsyslog

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl start rsyslog

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl restart rsyslog

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl status rsyslog

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl status rsyslog -l

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl status rsyslog --no-pager --full

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl enable rsyslog

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl disable rsyslog

postgres ALL=(ALL) NOPASSWD: /bin/journalctl -u rsyslog

postgres ALL=(ALL) NOPASSWD: /bin/journalctl -u pangolin-certs-rotate

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl stop pangolin-certs-rotate

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl reload pangolin-certs-rotate

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl start pangolin-certs-rotate

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl restart pangolin-certs-rotate

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl status pangolin-certs-rotate

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl status pangolin-certs-rotate --no-pager --full

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl enable pangolin-certs-rotate

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl disable pangolin-certs-rotate

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl status pangolin-certs-rotate -l

postgres ALL=(ALL) NOPASSWD: /bin/journalctl -u pangolin_reencrypt@postgres

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl stop pangolin_reencrypt@postgres

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl start pangolin_reencrypt@postgres

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl restart pangolin_reencrypt@postgres

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl status pangolin_reencrypt@postgres

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl status pangolin_reencrypt@postgres --no-pager --full

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl enable pangolin_reencrypt@postgres

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl disable pangolin_reencrypt@postgres

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl status pangolin_reencrypt@postgres -l

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl stop pgbouncer

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl start pgbouncer

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl restart pgbouncer

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl reload pgbouncer

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl status pgbouncer

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl status pgbouncer --no-pager --full

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl enable pgbouncer

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl disable pgbouncer

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl status pgbouncer -l

postgres ALL=(ALL) NOPASSWD: /bin/journalctl -u pgbouncer

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl stop pangolin-pooler

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl start pangolin-pooler

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl restart pangolin-pooler

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl reload pangolin-pooler

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl status pangolin-pooler

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl status pangolin-pooler --no-pager --full

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl enable pangolin-pooler

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl disable pangolin-pooler

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl status pangolin-pooler -l

postgres ALL=(ALL) NOPASSWD: /bin/journalctl -u pangolin-pooler

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl stop pangolin-manager

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl start pangolin-manager

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl restart pangolin-manager

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl reload pangolin-manager

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl status pangolin-manager

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl status pangolin-manager -l

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl status pangolin-manager --no-pager --full

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl enable pangolin-manager

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl disable pangolin-manager

postgres ALL=(ALL) NOPASSWD: /bin/journalctl -u pangolin-manager

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl stop etcd

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl start etcd

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl restart etcd

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl status etcd

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl status etcd -l

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl status etcd --no-pager --full

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl enable etcd

postgres ALL=(ALL) NOPASSWD: /usr/bin/systemctl disable etcd

postgres ALL=(ALL) NOPASSWD: /bin/journalctl -u etcd

Главное отличие журнала sudoerc при выключенной функциональности относительно выключенного состояния является меньшее количество команд, требующих прав привилегированного пользователя, как следствие меньший объем журнала. Это связано с тем, что при включенной функциональности unit-файлы находятся в пользовательском каталоге, для которого дополнительные привилегии не требуются.

Изменения в .bash_profile:

alias members='ETCDCTL_API=3 etcdctl --endpoints=<server_name>:<port> --cert="/pg_ssl/etcd.crt" --key="/pg_ssl/etcd.key" --cacert="/pg_ssl/root.crt" member list -w table'

alias elist='ETCDCTL_API=3 etcdctl --endpoints=<server_name>:<port> --cert="/pg_ssl/etcd.crt" --key="/pg_ssl/etcd.key" --cacert="/pg_ssl/root.crt" endpoint status -w table --cluster'

alias elog='journalctl --user-unit etcd'

alias health='ETCDCTL_API=2 etcdctl --endpoints https://<server_name>:<port> --cert-file /pg_ssl/etcd.crt --key-file /pg_ssl/etcd.key --ca-file /pg_ssl/root.crt cluster-health 2>&1'

export PG_LICENSE_PATH=/opt/pangolin_license

export LD_LIBRARY_PATH=/usr/pangolin-{version}/lib

export PATH=$PATH:/usr/pangolin-{version}/bin

export PG_PLUGINS_PATH=/usr/pangolin-{version}/lib

export PGHOME=/usr/pangolin-{version}

export PGDATABASE=postgres

export PGUSER=postgres

export PGHOST={IP-адрес}

export PGPORT={Порт}

export PGCLIENTENCODING=UTF8

NOW=$(date +"%Y-%m-%d")

export PGDATA=/pgdata/{version}/data

export MANPATH=$MANPATH:$PGHOME/share/man

alias errors="ls -t /pangolinlogs/pangolin-dbms/postgresql-$NOW*.log | head -1 | xargs tail -F | grep -E 'WARNING|ERROR|FATAL|ПРЕДУПРЕЖДЕНИЕ|ОШИБКА|ВАЖНО'"

alias hba='vim $PGDATA/pg_hba.conf'

alias pglog='ls -t /pangolinlogs/pangolin-dbms/postgresql-$NOW*.log | head -1 | xargs tail -300'

alias pgver="psql -c 'select version();' | sed \"s| on | (\$(psql --single-line --no-align -c 'select product_version();' | sed '2q;d' )) on |\""

export XDG_RUNTIME_DIR=/run/user/$(id -u)

export DBUS_SESSION_BUS_ADDRESS="unix:path=${XDG_RUNTIME_DIR}/bus"

export PATH=$PATH:/opt/pangolin-manager/bin/

umask 022

export PATH=$PATH:/opt/pangolin-manager/bin/

export CLNAME=clustername

alias fail='pangolin-manager-ctl -c /etc/pangolin-manager/postgres.yml failover $CLNAME'

alias hist='pangolin-manager-ctl -c /etc/pangolin-manager/postgres.yml history $CLNAME'

alias list='pangolin-manager-ctl -c /etc/pangolin-manager/postgres.yml list $CLNAME'

alias pgconfig='curl -s -m 3 https://<server_name>:<port>/config | jq'

alias ptlog='journalctl --user-unit pangolin-manager.service'

alias ptver="pangolin-manager-ctl version"

alias reload='pangolin-manager-ctl -c /etc/pangolin-manager/postgres.yml reload $CLNAME'

alias restart='pangolin-manager-ctl -c /etc/pangolin-manager/postgres.yml restart $CLNAME'

alias status='sudo systemctl status pangolin-manager --no-pager --full'

alias switch='pangolin-manager-ctl -c /etc/pangolin-manager/postgres.yml switchover $CLNAME'

При установке вне утилиты развертывания Pangolin через отдельные rpm-пакеты компонентов используется параметр environment SYSTEMD_UNIT_IN_USER, который по умолчанию имеет значение false, что равноценно параметру утилиты развертывания systemctl_unit_on_user. Cервисный файл pangolin-manager будет расположен в пользовательской директории postgres и будет готов к запуску.

Пример включения функциональности:

sudo SYSTEMD_UNIT_IN_USER=true yum install pangolin-manager-venv

sudo SYSTEMD_UNIT_IN_USER=true yum install pangolin-manager

Для pangolin-manager журнал логирования из journalctl перенаправляется в файл, а также добавляется ротация удаления данных файлов. Путь к хранимым логам будет расположен по пути логирования pangolin-dbms:

log:

dir: /pangolinlogs/pangolin-manager

file_size: 26214400

file_num: 4

Ограничения

Ограничения функциональности:

-

Для некоторых файлов владелец (owner) не сможет быть изменен на

postgres:postgres(например, для/etc/postgres/enc_util.cfg, так как данный файл отвечает за хранилище паролей и не может быть изменен пользователем). -

В процессе обновления продукта до конечной версии, сервисные файлы не будут переноситься в пользовательский каталог при включении параметра

systemd_unit_on_user. Их расположение не изменится. -

Для чтения журнала

journalctlнужно будет отдельно от утилиты установки/обновления Pangolin добавлять пользовательскую группуsystemd-journal:usermod -aG systemd-journal postgres;usermod -aG systemd-journal kmadmin_pg.

-

Расположение

pid-файлов компонентов ограничено пользовательской директорией/var/run/user/$(id -u)/. -

Компонент

etcdне будет изменять расположение службы.

Защита переноса между табличными пространствами

Выдача прав на перенос объектов между табличными пространствами осуществляется для:

-

таблиц:

ALTER TABLE {имя} SET TABLESPACE '{целевое пространство}';ALTER TABLE ALL IN TABLESPACE '{исходное пространство}' SET TABLESPACE '{целевое пространство}';- перемещение таблицы между табличными пространствами при использовании расширения

pg_squeeze; - перемещение любого из индексов таблицы между ТП в

pg_squeeze;

-

материализованных представлений:

ALTER MATERIALIZED VIEW {имя} SET TABLESPACE '{целевое пространство}';ALTER MATERIALIZED ALL IN TABLESPACE '{исходное пространство}' SET TABLESPACE '{целевое пространство}'.

Пример:

SELECT pm_grant_to_policy('{имя политики}', '{база}', 'table', '{полное имя таблицы}', array['move']::name[]);

SELECT pm_grant_to_policy('{имя политики}', '{база}', 'matview', '{полное имя мат. представления}', array['move']::name[]);

Вызов данной функции предполагает, что объект уже под защитой, а политика уже создана. В противном случае будет получена ошибка выполнения функции:

ERROR: objects not found — если объект не найден среди защищенных

ERROR: policy not found — нет политики с указанным именем

Попытка задать правило move для других объектов также приведет к ошибке:

ERROR: error in the actions list — действие не соответствует типу объекта

Управление планами запросов

Для фиксации и подмены планов запросов в Pangolin используются расширения pg_outline и pg_hint_plan подробнее в документе «Руководство администратора», раздел «Упраление планами запросов».

Перед использованием расширения pg_outline рекомендуется настроить защиту от изменения таблицы outline.outlines и триггера предотвращения изменения таблицы (pg_outline_prevent_table_modification). Для этого нужно при включенной защите от привилегированных пользователей поместить под защиту таблицу outline.outlines.

Рекомендуемый набор команд для активации защиты от изменения таблицы outline.outlines:

-

установите защиту таблицы:

SELECT pm_protect_object('table', 'outline.outlines'); -

создайте новую политику для предоставления доступа:

SELECT pm_make_policy('outline_policy'); -

разрешите любые изменения данных для политики. При этом прямой доступ к данным будет заблокирован триггером, который удалить нельзя:

SELECT pm_grant_to_policy('outline_policy', 'table', 'outline.outlines', array['select','insert','update','delete']::name[]); -

примените созданную политику к роли, которая сможет задавать подмены (в данном случае — это

as_admin):SELECT pm_assign_policy_to_user('as_admin', 'outline_policy');примечаниеВ Pangolin по умолчанию на доступ к объектам расширения

pg_hint_planпредоставлены права:-

администратору приложения (

as_admin):-

на схемы

hint_plan:USAGE,SELECT ON ALL SEQUENCES IN SCHEMA; -

на таблицу

hint_plan.hints:SELECT,INSERT,UPDATE,DELETE;

-

-

пользователям приложения (

as_TUZ):- на схемы

hint_plan:USAGE; - на таблицу

hint_plan.hints:SELECT.

- на схемы

-

Удаление тестовых объектов

-

Под пользователем

sec_adminизъять политики у обычных тестовых пользователей:SELECT pm_unassign_policy_from_user('sasha', 'policy1');

SELECT pm_unassign_policy_from_user('sasha', 'policy2');

SELECT pm_unassign_policy_from_user('katya', 'policy11');

SELECT pm_unassign_policy_from_user('katya', 'policy22'); -

После выполнения каждого запроса выводится сообщение:

pm_unassign_policy_from_user

------------------------------

t

(1 row) -

Удалите политики безопасности:

SELECT pm_remove_policy('policy1');

SELECT pm_remove_policy('policy2');

SELECT pm_remove_policy('policy11');

SELECT pm_remove_policy('policy22'); -

После выполнения каждого запроса выводится сообщение:

pm_remove_policy

------------------

t

(1 row) -

Снимите с тестовых администраторов безопасности политики администратора безопасности:

SELECT pm_revoke_security_admin('stas');

SELECT pm_revoke_security_admin('sveta'); -

После выполнения каждого запроса выводится сообщение:

pm_revoke_security_admin

--------------------------

t

(1 row) -

Снимите защиту со схемы, обеих таблиц и бывших администраторов безопасности:

SELECT pm_unprotect_object('role', 'stas');

SELECT pm_unprotect_object('role', 'sveta');

SELECT pm_unprotect_object('table','krasnay.table1');

SELECT pm_unprotect_object('table','krasnay.table2');

SELECT pm_unprotect_object('schema','krasnay'); -

После выполнения каждого запроса выводится сообщение:

pm_unprotect_object

---------------------

t

(1 row) -

Убедитесь, что пользователей, тестовых таблиц и схемы нет в списке объектов, находящихся под защитой:

SELECT pm_get_protected_objects(); -

Завершите сеанс, начатый из-под администратора безопасности:

\q -

Зайдите под пользователем

postgres:psql -

Исключите права на тестовую схему для тестовых пользователей:

REVOKE ALL ON SCHEMA test_admin_sch FROM sasha;

REVOKE ALL ON SCHEMA test_admin_sch FROM katya; -

Удалите тестовых пользователей:

DROP USER stas;

DROP ROLE

DROP USER sveta;

DROP ROLE

DROP USER sasha;

DROP ROLE

DROP USER katya;

DROP ROLE -

Удалите тестовую схему:

DROP SCHEMA krasnay CASCADE;

DROP SCHEMA

Настройка хранилища паролей для пользователя Pangolin Manager

В данном разделе производится настройка хранилища паролей для пользователя pangolin-manager.

Если текущий пароль pangolin-manager неизвестен, то задается новый пароль, а затем он записывается в хранилища паролей на мастере и реплике. Если текущий пароль pangolin-manager известен - достаточно выполнить только пункт 4.3.2 на реплике.

Хранилище паролей (файл /etc/postgres/enc_utils_auth_settings.cfg) создается автоматически при установке Pangolin.

Пользователь pangolin-manager используется, как служебный пользователь кластера Pangolin, использующийся, в частности, для репликации (детали можно найти в /etc/pangolin-manager/postgres.yml).

Изменение пароля

Действие выполняется на основном узле.

Чтобы измените пароль на основном узле, выполните:

## ALTER USER "patroni" WITH ENCRYPTED PASSWORD '{{ patroni_pass }}';

Запись пароля в хранилище паролей

Действие выполняется на основном узле и реплике.

Выполните запись пароля в хранилище паролей (пароль запрашивается при выдаче команды pg_auth_config add):

sudo su - postgres

pg_auth_config show

pg_auth_config remove -s -h localhost -p 5433 -U patroni -d postgres

pg_auth_config remove -s -h localhost -p 5433 -U patroni -d replication

pg_auth_config remove -s -h {{ master_host }} -p 5433 -U patroni -d postgres

pg_auth_config remove -s -h {{ master_host }} -p 5433 -U patroni -d replication

pg_auth_config remove -s -h {{ replica_host }} -p 5433 -U patroni -d postgres

pg_auth_config remove -s -h {{ replica_host }} -p 5433 -U patroni -d replication

pg_auth_config add -s -h localhost -p 5433 -U patroni -d postgres

pg_auth_config add -s -h localhost -p 5433 -U patroni -d replication

pg_auth_config add -s -h {{ master_host }} -p 5433 -U patroni -d postgres

pg_auth_config add -s -h {{ master_host }} -p 5433 -U patroni -d replication

pg_auth_config add -s -h {{ replica_host }} -p 5433 -U patroni -d postgres

pg_auth_config add -s -h {{ replica_host }} -p 5433 -U patroni -d replication

pg_auth_config show

Настройка хранилища паролей для пользователя backup_user

В данном разделе производится настройка хранилища паролей для пользователя backup_user.

Если текущий пароль backup_user неизвестен, то задается новый пароль, а затем он записывается в хранилища паролей на основном узле и реплике. Если текущий пароль backup_user известен - достаточно выполнить только пункт 4.4.2 на реплике.

Изменение пароля

Действие выполняется на основном узле.

Чтобы изменить пароль на основном узле, выполните:

## ALTER USER "backup_user" WITH PASSWORD '{{ backup_user_pass }}';

Запись пароля в хранилище паролей

Действие выполняется на основном узле и реплике.

Выполните запись пароля в хранилище паролей:

sudo su - postgres

pg_auth_config show

pg_auth_config remove -s -h {{ master_host }} -p 5433 -U backup_user -d postgres

pg_auth_config remove -s -h {{ replica_host }} -p 5433 -U backup_user -d postgres

pg_auth_config remove -s -h {{ master_ip }} -p 5433 -U backup_user -d postgres

pg_auth_config remove -s -h {{ replica_ip }} -p 5433 -U backup_user -d postgres

pg_auth_config remove -s -h localhost -p 5433 -U backup_user -d postgres

pg_auth_config remove -s -h 127.0.0.1 -p 5433 -U backup_user -d postgres

pg_auth_config add -s -h {{ master_host }} -p 5433 -U backup_user -d postgres

pg_auth_config add -s -h {{ replica_host }} -p 5433 -U backup_user -d postgres

pg_auth_config add -s -h {{ master_ip }} -p 5433 -U backup_user -d postgres

pg_auth_config add -s -h {{ replica_ip }} -p 5433 -U backup_user -d postgres

pg_auth_config add -s -h localhost -p 5433 -U backup_user -d postgres

pg_auth_config add -s -h 127.0.0.1 -p 5433 -U backup_user -d postgres

pg_auth_config show

Настройка хранилища паролей для пользователя profile_tuz